Fatores que contribuem para a Segurança da Informação, conforme a Norma ISO 27002:2013:

-

- Políticas: São diretrizes e regras estabelecidas para orientar o com/portamento e as decisões relacionadas à segurança da informação em uma organização. Elas definem os princípios gerais de segurança que devem ser seguidos.

- Processos: São sequências de atividades planejadas e inter-relacionadas que visam alcançar um objetivo específico. Na segurança da informação, os processos são projetados para gerenciar e mitigar riscos, como avaliação de riscos, gestão de incidentes e resposta a incidentes.

- Procedimentos: São instruções detalhadas que descrevem como realizar tarefas específicas de segurança da informação. Eles fornecem orientações passo a passo sobre como implementar as políticas e os processos estabelecidos.

- Estrutura Organizacional: Refere-se à maneira como uma organização é organizada em termos de responsabilidades e funções relacionadas à segurança da informação. Isso inclui a definição de cargos, responsabilidades e relações hierárquicas.

- Funções de Software e Hardware: Envolve a escolha, configuração e implementação de tecnologias de segurança, como firewalls, antivírus, sistemas de detecção de intrusões e criptografia. O software e o hardware desempenham um papel fundamental na proteção dos ativos de informação.

🔒 Fatores de Preocupação

Fatores de preocupação em segurança cibernética incluem:

-

- Compreensão dos Ataques: É crucial entender a natureza dos ataques, como falhas de projeto e erros de configuração, para mitigar riscos.

- Novas Tecnologias: A introdução de novas tecnologias cria potenciais vulnerabilidades que exigem medidas de segurança atualizadas.

- Novas Formas de Ataques: Atacantes estão constantemente desenvolvendo novas técnicas e colaborando, tornando essencial estar preparado para ataques sofisticados.

- Aumento da Conectividade: O aumento da conectividade de dispositivos, como Bring Your Own Device (BYOD) e Internet of Things (IoT), amplia o cenário de riscos.

- Crimes Digitais em Crescimento: O aumento dos crimes digitais requer uma resposta eficaz para proteger dados e sistemas contra ameaças cibernéticas.

🔒 Complexidade

A Segurança da Informação é complexa devido a quatro aspectos principais:

-

- Aspectos Tecnológicos: Envolve a complexidade das tecnologias de informação e comunicação usadas para armazenar, processar e transmitir dados. A evolução rápida dessas tecnologias cria novos desafios de segurança, incluindo a necessidade de proteger sistemas, redes e dados contra ameaças digitais.

- Aspectos Humanos: Referem-se às ações e comportamentos das pessoas em relação à segurança da informação. As vulnerabilidades humanas, como falhas de conscientização ou erros de manipulação de dados, podem ser uma fonte significativa de riscos de segurança.

- Aspectos Educacionais: Refletem a importância da educação e da conscientização sobre segurança da informação dentro de uma organização. Isso inclui treinamento dos funcionários para reconhecer ameaças, boas práticas de segurança e a compreensão das políticas de segurança.

- Aspectos Técnicos: Dizem respeito à aplicação de medidas técnicas para proteger os sistemas de informação. Isso envolve a implementação de firewalls, criptografia, controle de acesso, entre outras tecnologias, para garantir a confidencialidade, integridade e disponibilidade dos dados.

🔒 Ativos Organizacionais

-

- Ativos Tangíveis:

- São bens físicos e palpáveis que a organização possui.

- Exemplos incluem edifícios, equipamentos, veículos, instalações, estoques físicos e até mesmo funcionários.

- Eles podem ser facilmente quantificados em termos de valor monetário.

- Ativos Intangíveis:

- São ativos que não têm uma presença física e não podem ser tocados.

- Exemplos incluem a reputação da empresa, a marca, os direitos autorais, patentes, informações confidenciais, conhecimento interno e relacionamentos com clientes.

- Eles geralmente são mais difíceis de quantificar em termos monetários, mas têm um valor significativo para a organização.

- Ativos Tangíveis:

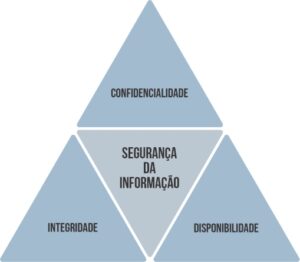

🔒 Propriedades da Segurança da Informação

-

- Confidencialidade: Essa propriedade assegura que a informação seja acessada ou manipulada somente por entidades autorizadas. Em outras palavras, informações confidenciais devem ser protegidas contra o acesso não autorizado. Isso é alcançado por meio de medidas como autenticação, controle de acesso e criptografia.

- Integridade: A integridade garante que a informação seja mantida em seu estado original, sem modificações não autorizadas. Significa que os dados não podem ser alterados por partes não autorizadas ou de maneira não intencional. Isso envolve a implementação de controles para detectar e prevenir a alteração não autorizada de informações.

- Disponibilidade: Essa propriedade garante que a informação esteja sempre disponível para as partes autorizadas sempre que for necessária. Isso significa que sistemas e recursos de TI devem ser projetados e mantidos de forma a minimizar interrupções e garantir a continuidade dos serviços.

🔑 Tríade da Segurança da Informação

⚠️ Outras propriedades:

Além das propriedades de segurança da informação mencionadas anteriormente (confidencialidade, integridade e disponibilidade), também é importante destacar duas outras propriedades essenciais:

-

- Autenticidade: A autenticidade garante que a informação seja realmente proveniente da fonte indicada. Em outras palavras, ela verifica se os dados ou a mensagem foram originados por uma entidade ou indivíduo legítimo. A autenticação é geralmente alcançada por meio de técnicas como assinaturas digitais, autenticação de dois fatores (2FA) e protocolos seguros de comunicação.

- Não-repúdio (Irretratabilidade): A propriedade de não-repúdio garante que o emissor de uma informação não possa negar a autoria da mesma após o envio. Em outras palavras, uma vez que uma mensagem é assinada digitalmente ou de alguma forma autenticada, o emissor não pode negar ter enviado essa mensagem. Essa propriedade é especialmente importante em transações eletrônicas, contratos digitais e comunicações legais.

Essas duas propriedades, autenticidade e não-repúdio, adicionam camadas adicionais de segurança e confiabilidade à comunicação e ao compartilhamento de informações, ajudando a evitar fraudes, disputas e a garantir a validade das transações e comunicações digitais.

🔒 Ataques aos Fluxos de Informação

🔒 Hexagrama Parkeriano

O Hexagrama Parkeriano é um modelo concebido por Donn B. Parker que descreve seis atributos essenciais da segurança da informação.

Cada um desses atributos desempenha um papel fundamental na proteção das informações e na garantia de sua eficácia.

-

- Confidencialidade: Este atributo se refere à necessidade de proteger informações sensíveis de serem acessadas por pessoas não autorizadas. Garante que apenas aqueles com permissão adequada possam visualizar ou manipular os dados confidenciais.

- Posse ou Controle: Envolve o conceito de ter controle sobre os recursos e informações. Isso significa que a organização deve ter controle sobre seus ativos de informação e recursos de TI para evitar uso indevido ou acesso não autorizado.

- Integridade: A integridade assegura que as informações permaneçam precisas e livres de alterações não autorizadas. Qualquer modificação indevida em dados deve ser detectada e impedida.

- Autenticidade: Este atributo garante que a fonte de informação seja verificável e que a autoria das informações seja confiável. Isso é especialmente importante em transações eletrônicas e comunicações online.

- Disponibilidade: A disponibilidade assegura que as informações estejam acessíveis quando necessário. Isso envolve a garantia de que sistemas e serviços de TI estejam funcionando de forma confiável e que os dados estejam prontamente disponíveis para os usuários autorizados.

- Utilidade: Embora não seja mencionado com tanta frequência quanto os outros atributos, a utilidade é importante para garantir que as informações sejam relevantes e úteis para os usuários finais. As informações devem ser apresentadas de maneira que atendam às necessidades dos destinatários.

📚 Referências

-

- NAKAMURA, Emilio Tissato; DE GEUS, Paulo Lício. Segurança de Redes em Ambientes Cooperativos. 1ª ed. Local de publicação: Editora, 2007. ISBN: 9788575221365. <https://amzn.to/3PugkYE>

- STALLINGS, William. Criptografia e Segurança de Redes: Princípios e Práticas. Traduzido por Daniel Vieira. 4ª ed. Pearson Prentice Hall, 2008. ISBN: 8576051192, 9788576051190. 492 páginas. <https://amzn.to/3PVXuuK>

- BROWN, Lawrie; STALLINGS, William. Segurança de Computadores – Princípios e Práticas. 1ª ed. Editora GEN LTC, 8 de novembro de 2013. ISBN-10: 8535264493, ISBN-13: 978-8535264494. 744 páginas. <https://amzn.to/3REJWFu>

- CERT.br. Fascículos de Segurança. Disponível em: https://cartilha.cert.br/fasciculos/. Acesso em: 29 de setembro de 2023.

*Atualizado em 29 de setembro de 2023